IP VPN接入几种技术标准详解

什么是IP VPN,IP VPN(虚拟专用网)是指通过共享的IP网络建立私有数据传输通道,将远程的分支办公室、商业伙伴、移动办公人员等连接起来,提供端到端的服务质量(QoS)保证以及安全服务。

对企业而言,IP VPN可以替代传统租用线来连接计算机或局域网等。而任何IP VPN业务都是基于隧道技术实现的,隧道机制(如何建立私有数据传输通道并传输数据的方法)是VPN实施的关键。因此,IP VPN的标准化主要任务之一就是隧道机制的标准化。

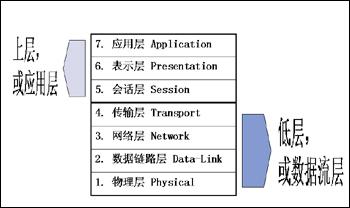

在隧道技术中,参照OSI(Open System Internet)七层模型,把根据三层(网络层)地址信息转发数据包的协议,称为三层隧道协议如GRE、IPSec,把根据二层(数据链路层)地址信息转发数据包的协议,称为二层隧道协议如L2TP、MPLS。目前,GRE、IPSec、L2TP和MPLS等4种隧道协议是最流行的隧道协议标准。虽然这4种隧道协议提供了VPN的不同实施方法,但又可以结合使用,给用户提供更大的灵活性和可靠性。

下面为大家介绍几种常用的IP VPN接入技术标准,希望可以帮助大家理解IP VPN

1、远程接入VPN的标准: L2TP

远程接入VPN是在远程用户或移动员工和公司内部网之间建立的VPN,称为VPDN。一般用户拨号ISP(网络服务提供商)的网络访问服务器NAS(Network Access Server),发出连接请求,NAS收到呼叫后,在用户和NAS之间建立一个“隧道”。然后,NAS对用户进行身份验证,确定是合法用户,就启动VPDN功能,与公司总部内部连接,访问其内部资源。

OSI七层模型

而L2TP(第二层隧道协议) 是IETF(因特网工程任务组)参照OSI七层模型在数据链路层(如图)定义的隧道协议标准。由于L2TP协议规定了对数据包进行认证的方法,而远程接入VPN一般要求用户身份的认证,所以L2TP协议比较适合于开展远程接入VPN业务,目前国内外已经有不少企业用户和运营商组建或开展了基于L2TP的远程接入VPN业务,尤其是虚拟专用拨号网(VPDN)业务。L2TP协议已经成为组建远程接入VPN(Access VPN)的最重要的工业标准。

用户自己组建L2TP的主要难题是隧道的起点位于用户处,隧道可能受用户端接入带宽的影响,数据传输比较慢。如果运营商组建L2TP,隧道的起点位于运营商处,隧道不受接入带宽影响,则不存在传输慢的问题。

目前该协议已经从L2TP v2版本(RFC2661)发展到L2TP v3版本草案。在新版本中,L2TP v3不但可为拨号用户,而且也可为局域网用户提供透明的隧道连接,简化运营商和用户网络之间的设备。

2、最具潮流的VPN标准:MPLS

与L2TP协议一样,MPLS(多协议标签交换)也是IETF参照OSI七层模型在数据链路层定义的隧道协议。但与L2TP等其他协议实现方式不同的是,MPLS要求:IP网络入口边缘的路由器要为每个包加上一个固定长度的标签,核心路由器根据标签值进行转发,出口边缘的路由器再恢复原来的IP包。MPLS支持多种网络层(IPv4, IPv6等)技术,可以运行在不同的链路层(ATM, PPP等)上。

基于MPLS技术组建VPN时,与前面几种隧道使用方式的最大不同在于:前面三种技术只要求网络的边缘设备支持这些隧道协议就可以了,而MPLS VPN不仅对边缘设备有特殊的要求,而且网络核心设备也要支持MPLS。因此使用MPLS组建VPN的工作一般由运营商提供。当然,我们不仅可以基于MPLS组建多种VPN,而且也可以使用MPLS来提供显式路由、QOS支持、路径保护和快速重路由等多种功能。

MPLS VPN所提供的安全性相当于传统的ATM/FR的安全性,再加上协议相对简单,服务质量保证,标准成熟度等方面的优势,MPLS VPN已经成为市场的热点。

MPLS主要协议的标准化工作已经基本成型,IETF相继成立了多个与MPLS相关的标准化工作组,并将MPLS标准化的工作中心转移到更高级的MPLS技术议题上,如快速重路由、组播支持、网络管理、VPN、通用MPLS(GMPLS)、IP over Optical和流量工程等。

最具潮流的MPLS VPN请参考此方案:http://www.pbsvpn.com/article/amplsvpn.html

3、组建安全VPN的标准:IPSec

如果用户打算组建VPN用于传递安全性比较敏感的信息,IPSec合适不过。随着IP网络应用对安全性的要求越来越高,而传统的IPv4协议不提供对数据的安全性保护,IPSec隧道协议应运而生。

IPSec是一组开放的网络安全协议的总称,规定了在网络层可以提供访问控制、无连接的完整性、数据来源验证、防重放保护、加密以及数据流分类加密等安全服务。它包括两个安全协议:认证头(AH)和封装安全载荷(ESP)。AH主要提供的功能有数据来源验证、数据完整性验证和防报文重放功能。ESP在AH协议的功能之外再提供对IP报文的加密功能。另外,IPSec通常使用因特网密钥交换(IKE)协议进行安全参数的自动协商。

IPSec VPN的实施可以是由运营商进行,也可以是由用户进行,但一般由用户自己实施。IPSec支持的组网方式包括:主机之间(只需要两端的主机都支持IPSec)、主机与网关(主机和网关分别支持IPSec)、网关之间(网关支持)的组网。另外,IPSec还能够支持远程访问用户。IPSec只能工作在IP网络上,因此在非IP网络上需要IPSec与L2TP或GRE(通用路由协议封装,随后介绍)等隧道协议结合使用。

IETF定义的IPSec协议非常复杂。目前IPSec标准化的重点是新一代的IKE协议、ESP支持AES算法以及IPSec与网络地址翻译(NAT)共存的问题。

4、较少功能VPN的标准:GRE

相对L2TP、IPSec等协议,通用路由协议封装(GRE)协议提出的比较早,由于该标准只规定了对数据包的封装方法,即如何用一种网络协议去封装另一种网络协议,因此功能比较少;由于GRE没有安全机制来防止网络安全攻击,所以在实际环境中经常需要与IPSec一起使用,由IPSec提供安全服务,给用户提供更好的安全性。

但由于GRE协议相对比较简单,可以在所有网络层技术(包括非IP网络)上运行,所以目前比较广泛用于对内部网络数据的封装。也由于其功能简单,GRE协议通常不单独用于开展VPN业务。GRE VPN可以由运营商,也可以由用户自己实施。GRE 的实施只需要网络接入设备支持GRE协议即可。